隐私安全持续紧张隐藏互联网活动增强隐私-但也使不良角色更容易渗透网络事实上63%威胁Cisco隐形监视2019检测到加密交通欧洲联盟十分关注它起草解决方式2020年11月禁止端对端加密,

与网络产业的其他人一起,我们Cisco正努力持续改善安全性和隐私性,而无损于另一个领域博客中我将描述最近两个隐私提升-DNS对HTTPS和QUIC-以及我们正在为保持可见性而做的工作

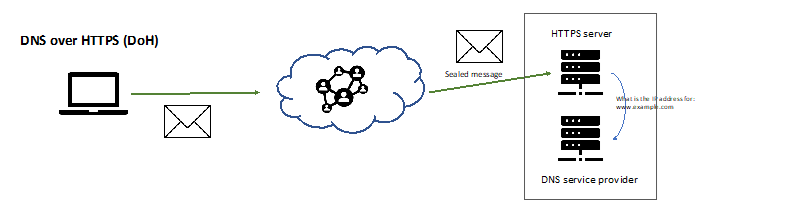

保持目的地私密性:dNS对HTTPS

输入浏览器中的example.com时,请求转到匹配 URLIP地址的dNS服务器直至最近,DNS消息均以清晰方式发送路由器沿路可以看到您的目的地-并有足够的设备IP地址解析身份隐私受创 当人们可以窥探你的互联网活动 并出售你的数据安全受难 当坏角色能看到dNS请求 并转置到恶意网站

卫生局防止这两个问题图中显示浏览器加密dNS请求,使路由器无法看到它观察者只能看到消息查找-而不是发送者IP地址或目的地不窥探,不窃听

自 DoH主流化以来,维护安全需要几处修改第一,设备浏览器需要知道dNS服务器支持DoH上头自适应dNS发现IETF工作组有几条建议正在审查中Cisco总线更新后你就可以开关 DoH支持.

二级-gatcha-正在确认你所关心的设备连接可信dNS服务提供DH使用HTTPS,与Web应用使用相同的传输表示用户、应用程序和设备可选择dNS服务-有可能用恶意软件保护绕过服务(见图)。IT安全团队需要调整访问策略,只允许连接经核准的dNS服务与博客尾端几篇关于此题目的短文连通

改善体验改善隐私QUIC和HTTP/3

dNS消息加密(控件平面)是新建连接加密(数据平面)已经建立起来,但最近的进展提高用户经验例举HTTP/3IETF标准草案使用新运算协议QuicQUIC优缺点

- 安全由TLS1.3内置加密验证速度连接搭建

- UDP运输消除性能问题排行头阻塞.

- QUIC包头包括连接ID帮助平滑网络间转换-例如,如果Webex会议期间走出大楼并从Wi-Fi切换LTE

自2021年1月起,超过5百万顶端网站支持QUIC4%以上使用HTTPS/3,包括谷歌、YouTube、脸书和Uber数字持续上升-点击来)安检团队需要一种方法检测隐藏在此加密交通中的威胁记住HTTPS/3分析需要注意所有运输方式:TCP、UDP和QUIC我们正在研究分析和行为模型检测各种数据恶意流量, 特别是网络遥测数据,如协议使用量、密钥套件和密钥长度

求可见性保护隐私,寻找解析

安全团队需要网络可见度检测失密装置和应用程序检测TLS流量并非可见性的唯一答案,分析实现相同目标而不透露交通目的地或内容威胁面扩展后 需要分析网络设备中的遥测信息其中一些方法我们解决方案已经使用解析可见性

- 加密流量分析机器学习检测Cisco开关和路由器可见遥测信息威胁,如包长度、运抵时间和初始握手数据包

- Cisco安全云分析云服务使用加密威胁分析识别广域网和云载交通中的可疑活动

- Cisco高级恶意保护端点操作笔记本电脑或移动设备 文件和有效载荷创建存储

- Cisco总管DNS解析者检测分析报告恶意网站

- 扩展检测响应Cisco安全X部分提供企业安全姿态统一视图,将基础和Cisco安全组合数据绑在一起

- Cisco端点安全分析Cisco网络可见模块集成Splunk提供可见性威胁检测.

更多最新思维加密世界可见度

我欢迎你的评论

支持ETAC9K产品